Olá pessoal, hoje eu vou falar sobre como hackear a senha da vítima se ele estiver conectado na mesma rede.

Aqui, mostrarei a você como as senhas simples de HTTP e FTP podem ser detectadas na rede LAN. Basta seguir os passos e está feito.

Sobre a ferramenta Cain e Abel:

Cain & Abel é uma ferramenta de recuperação de senha para sistemas operacionais Microsoft. Ele permite fácil recuperação de vários tipos de senhas, farejando a rede, quebrando senhas criptografadas usando ataques de dicionário, força bruta e criptoanálise, gravando conversas VoIP, decodificando senhas embaralhadas, recuperando chaves de rede sem fio, revelando caixas de senha, descobrindo senhas armazenadas em cache e analisando roteamento protocolos. O programa não explora nenhuma vulnerabilidade ou falha de software que não possa ser corrigida com pouco esforço. Abrange alguns aspectos de segurança / fraqueza presentes nos padrões do protocolo, métodos de autenticação e mecanismos de cache; Seu principal objetivo é a recuperação simplificada de senhas e credenciais de várias fontes, mas também traz alguns utilitários “não padrão” para usuários do Microsoft Windows.

Consulte Mais informação..

Consulte Mais informação..

Basta seguir os passos:

Etapa 1:

Desligue o firewall do Windows ou qualquer outro firewall de terceiros para que todos os pacotes sejam capturados com eficiência.

Desligue o firewall do Windows ou qualquer outro firewall de terceiros para que todos os pacotes sejam capturados com eficiência.

Passo 2:

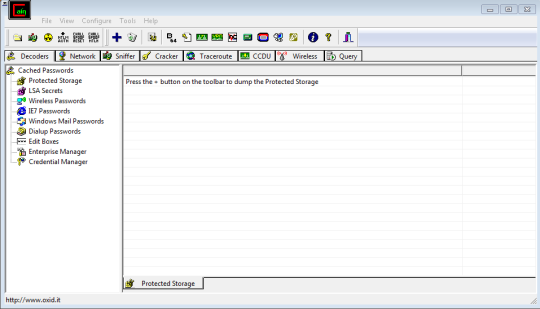

Abra a ferramenta Cain e Abel

Abra a ferramenta Cain e Abel

Passo 3:

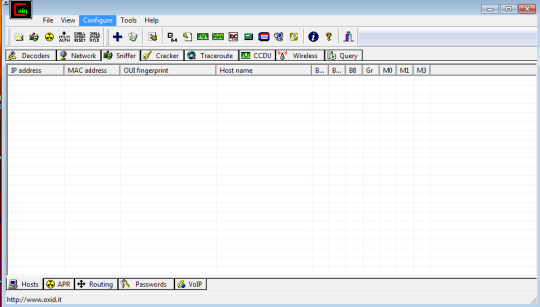

Goto -> Sniffer Tab e clique em Configurar no menu principal para configurar o seu adaptador de escuta de pacotes.

Goto -> Sniffer Tab e clique em Configurar no menu principal para configurar o seu adaptador de escuta de pacotes.

Etapa 4:

Selecione o adaptador de rede apropriado para sua rede que você deseja capturar os pacotes para senhas de texto sem formatação. E clique em OK.

Selecione o adaptador de rede apropriado para sua rede que você deseja capturar os pacotes para senhas de texto sem formatação. E clique em OK.

Etapa 5:

Clique no ícone do adaptador verde conforme mostrado abaixo. Isso significa que você acabou de configurar o adaptador e agora está ligando.

Clique no ícone do adaptador verde conforme mostrado abaixo. Isso significa que você acabou de configurar o adaptador e agora está ligando.

Passo 6:

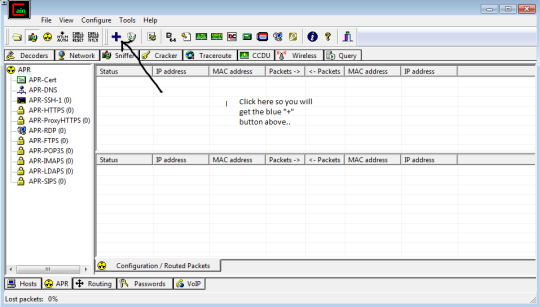

Agora selecione a aba APR abaixo, como mostrado, e agora clique primeiro na área do painel superior do lado direito. Quando você clica nessa área, o ícone azul de mais ("+") será ativado. Pressione esse ícone azul mais (“+”).

Agora selecione a aba APR abaixo, como mostrado, e agora clique primeiro na área do painel superior do lado direito. Quando você clica nessa área, o ícone azul de mais ("+") será ativado. Pressione esse ícone azul mais (“+”).

Passo 7:

Este é um passo muito interessante. Agora precisamos selecionar o endereço IP do roteador e clicar em OK. Isso significa que queremos ouvir todos os pacotes enviados para o roteador. Se selecionarmos qualquer outro endereço IP em nossa rede LAN, poderemos ouvir apenas aquele HOST específico na rede. Desde que o roteador responde a todo o pedido de HOSTS conectados em uma LAN. Assim, podemos ouvir todos os HOSTs.

Este é um passo muito interessante. Agora precisamos selecionar o endereço IP do roteador e clicar em OK. Isso significa que queremos ouvir todos os pacotes enviados para o roteador. Se selecionarmos qualquer outro endereço IP em nossa rede LAN, poderemos ouvir apenas aquele HOST específico na rede. Desde que o roteador responde a todo o pedido de HOSTS conectados em uma LAN. Assim, podemos ouvir todos os HOSTs.

Passo 8:

Agora clique no ícone Yellow Circle como mostrado. Isso significa que estamos iniciando o envenenamento por ARP.

Agora clique no ícone Yellow Circle como mostrado. Isso significa que estamos iniciando o envenenamento por ARP.

Passo 9:

Podemos ver que no painel superior direito há um endereço IP do nosso roteador e quando pressionamos o ícone do Yellow Circle (botão), ele executa o envenenamento do ARP.

Podemos ver que no painel superior direito há um endereço IP do nosso roteador e quando pressionamos o ícone do Yellow Circle (botão), ele executa o envenenamento do ARP.

Passo 10:

Agora clique na aba de senha que está na parte inferior. Podemos ver que estamos recebendo senhas de HTTP, ou seja, sessão de texto simples em nossa rede LAN.

Agora clique na aba de senha que está na parte inferior. Podemos ver que estamos recebendo senhas de HTTP, ou seja, sessão de texto simples em nossa rede LAN.

Nota: Ao executar esta prática, você notará que há uma redução significativa na velocidade da rede. Isso se deve ao fato de que o ARP spoofing na rede LAN cria muitos pacotes falsos que anunciam a identidade do host de outros.

Isso também pode criar DoS Attak na rede LAN , pois cria muitos pacotes falsos para processamento, impossibilitando que outro HOST faça uma solicitação na rede.

Nenhum comentário:

Postar um comentário