Se você está trabalhando em Office / Colleges e quer hackear seus amigos e colegas de faculdade, então aqui está um truque.

O que nós precisamos ?

- Windows Os

- Caim é Abel

Passo 1: - Encontrando o alvo

Então, primeiro precisamos encontrar um computador ou o computador para invadir. Então, se você está

conectado à LAN, ou conectado à WAN, você pode começar. Abra Caim e

Abel. Este programa foi construído em um recurso sniffer. Um sniffer procura todos os endereços IP na sub-rede local. Depois de abrir o programa, clique na guia do sniffer, clique no sniffer Iniciar / Parar e, em seguida, clique na cruz azul.

conectado à LAN, ou conectado à WAN, você pode começar. Abra Caim e

Abel. Este programa foi construído em um recurso sniffer. Um sniffer procura todos os endereços IP na sub-rede local. Depois de abrir o programa, clique na guia do sniffer, clique no sniffer Iniciar / Parar e, em seguida, clique na cruz azul.

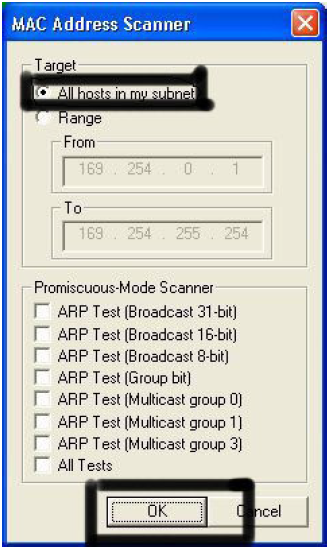

Outra janela irá aparecer, certifique-se de que “ All host in my subnet ” esteja selecionado e, em seguida,

Clique OK.

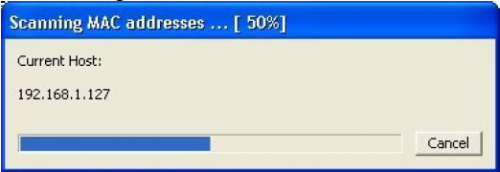

Deve começar a escanear.

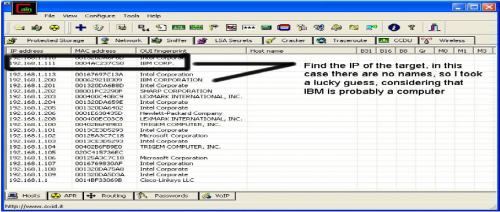

Então IP's, nomes de computadores e endereços mac aparecerão

Agora lembre-se do endereço IP do computador que você vai invadir.

Se você não pode dizer se o endereço IP é um computador, roteador, modem, etc, tudo bem.

Durante o próximo passo, começaremos nossa tentativa e erro.

Durante o próximo passo, começaremos nossa tentativa e erro.

Passo 2: - tentativa e erro

Agora, não sabemos se temos nosso alvo designado, ou se temos um computador ou

impressora, ou o que mais estiver na LAN ou na WAN.

Se você obteve o IP do alvo, eu ainda recomendo ler essa

seção, pois pode ser útil mais tarde.

Clique no menu iniciar e vá para executar, digite cmd e clique em ok.

Isso deve trazer o prompt de comando.

A partir daqui, vamos fazer a maior parte do hacking.

Agora vou me referir a certos comandos que precisam ser inseridos no

prompt de comando.

Vou colocar esses comandos entre aspas, mas não coloque as aspas no código quando você

digitá-lo no prompt.

Eu só estou fazendo isso para evitar confusão.

Vamos voltar para o hacking.

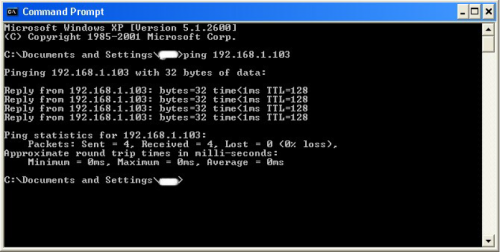

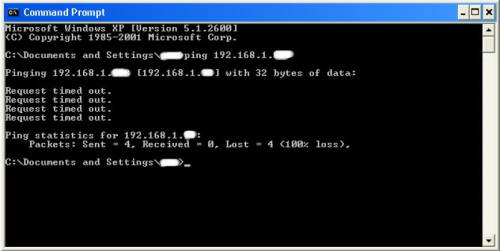

Digite “ ping (endereço IP do destino) ”. Por exemplo, neste tutorial, “ ping

192.168.1.103 ”.

Isso nos informará se o destino está on-line.

Se funcionou, será algo parecido com isto (note, eu colei

informações privadas ):

impressora, ou o que mais estiver na LAN ou na WAN.

Se você obteve o IP do alvo, eu ainda recomendo ler essa

seção, pois pode ser útil mais tarde.

Clique no menu iniciar e vá para executar, digite cmd e clique em ok.

Isso deve trazer o prompt de comando.

A partir daqui, vamos fazer a maior parte do hacking.

Agora vou me referir a certos comandos que precisam ser inseridos no

prompt de comando.

Vou colocar esses comandos entre aspas, mas não coloque as aspas no código quando você

digitá-lo no prompt.

Eu só estou fazendo isso para evitar confusão.

Vamos voltar para o hacking.

Digite “ ping (endereço IP do destino) ”. Por exemplo, neste tutorial, “ ping

192.168.1.103 ”.

Isso nos informará se o destino está on-line.

Se funcionou, será algo parecido com isto (note, eu colei

informações privadas ):

Se não funcionou, o que significa que o alvo não está online, será algo como isto:

Se o destino não estiver on-line, mude para um destino diferente ou tente outra hora.

Se o alvo está online, então podemos prosseguir.

Se o alvo está online, então podemos prosseguir.

Etapa 4: - Reunindo as informações

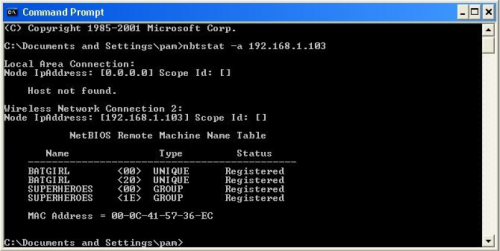

Agora, insira este comando “ nbtstat –a (endereço IP do destino). Um exemplo seria

“ nbtstat –a 192.168.1.103 ”.

Isso nos mostrará se há compartilhamento de arquivos ativado e, se houver, nos fornecerá o:

usuário conectado atualmente, grupo de trabalho e nome do computador.

“ nbtstat –a 192.168.1.103 ”.

Isso nos mostrará se há compartilhamento de arquivos ativado e, se houver, nos fornecerá o:

usuário conectado atualmente, grupo de trabalho e nome do computador.

Passo 5: - Entrando

Finalmente chegou a hora.

Até agora sabemos: que nossa meta é on-line, nossa meta tem compartilhamento de arquivos e o

nome do computador de nossa segmentação .

Então é hora de invadir.

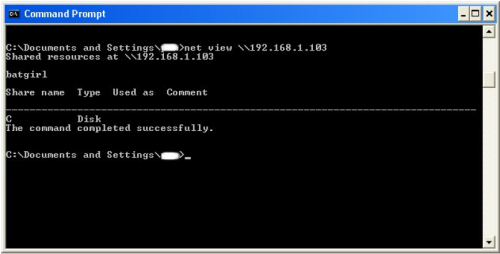

Agora, vamos localizar as unidades compartilhadas, pastas, arquivos ou impressoras. Digite “ net view

(endereço IP do alvo )”

Um exemplo para este tutorial seria: “ net view 192.168.1.103 ”

Até agora sabemos: que nossa meta é on-line, nossa meta tem compartilhamento de arquivos e o

nome do computador de nossa segmentação .

Então é hora de invadir.

Agora, vamos localizar as unidades compartilhadas, pastas, arquivos ou impressoras. Digite “ net view

(endereço IP do alvo )”

Um exemplo para este tutorial seria: “ net view 192.168.1.103 ”

Nós encontramos o nosso nome de compartilhamento. Nesse caso, sob o nome do compartilhamento é " C "

o que significa que a única coisa compartilhada no computador é C. Então, à direita, em

Tipo, diz " Disco ". Isso significa que é o DISCO C real do computador. O

disco C pode às vezes ser o disco rígido de uma pessoa inteira.

Tipo, diz " Disco ". Isso significa que é o DISCO C real do computador. O

disco C pode às vezes ser o disco rígido de uma pessoa inteira.

Como você pode ver, para o meu hack eu já usei “ K ”, então eu usei “ G ” no lugar.

Você também pode fazer o mesmo para vários hacks.

Se funcionou, ele dirá “ O comando foi concluído com sucesso. ”

Se não, você terá que ir refazer-lhe os passos.

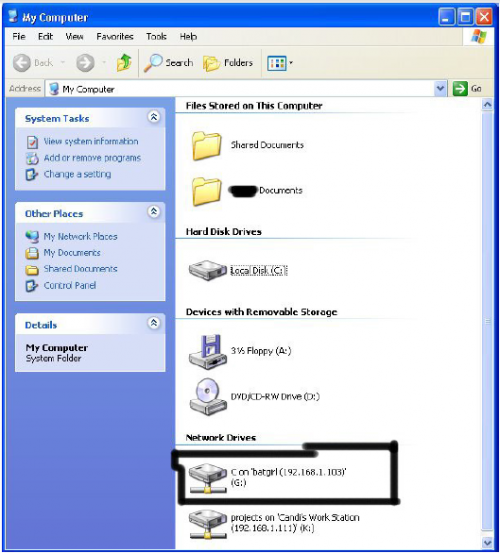

Agora abra “ meu computador ” no menu Iniciar e sua

unidade de rede recém-criada deve estar lá.

Se funcionou, ele dirá “ O comando foi concluído com sucesso. ”

Se não, você terá que ir refazer-lhe os passos.

Agora abra “ meu computador ” no menu Iniciar e sua

unidade de rede recém-criada deve estar lá.

Agora, se você se desconectar da WAN ou da LAN, não poderá acessar essa

unidade, daí o nome Network Drive.

No entanto, a unidade não será excluída após a desconexão, mas você não poderá

acessá-la até se reconectar à rede.

Então, se você está fazendo isso para o conteúdo da unidade, eu recomendo arrastar os arquivos

e pastas dentro da unidade para o seu computador,

porque você nunca sabe se o alvo altera a configuração de compartilhamento.

unidade, daí o nome Network Drive.

No entanto, a unidade não será excluída após a desconexão, mas você não poderá

acessá-la até se reconectar à rede.

Então, se você está fazendo isso para o conteúdo da unidade, eu recomendo arrastar os arquivos

e pastas dentro da unidade para o seu computador,

porque você nunca sabe se o alvo altera a configuração de compartilhamento.

Parabéns! Você está feito!

-Commandos usados neste tutorial:

PING

NBTSTAT -a (endereço IP do destino)

NET VIEW (endereço IP do destino)

NET USE K: (endereço IP do destino) (SHARENAME) - programa

usado neste tutorial:

Cain e Abel.

PING

NBTSTAT -a (endereço IP do destino)

NET VIEW (endereço IP do destino)

NET USE K: (endereço IP do destino) (SHARENAME) - programa

usado neste tutorial:

Cain e Abel.

Alguém conseguiu?

ResponderExcluir